Примерно десять лет Apple и Google совершенствовали системы iOS и Android для защиты от «juice jacking», типа скрытой атаки, при которой данные могут быть тайно украдены или вредоносное ПО исполнено при подключении телефонов к определенным зарядным устройствам. Тем не менее, последние исследования показывают, что эти защитные меры имели существенный недостаток все это время, позволяя легко обойти их.

Термин ‘juice jacking’ был впервые использован в статье 2011 года на сайте KrebsOnSecurity, где описывалась атака, продемонстрированная на конференции безопасности Defcon. Juice jacking происходит, когда зарядное устройство, тайно оборудованное дополнительным оборудованием, получает доступ к файлам телефона и его внутренним ресурсам. Это подобно тому, как компьютер может получить доступ к телефону при подключении пользователя, но в данном случае соединение происходит через зарядное устройство.

Злоумышленник мог бы стратегически разместить зарядные станции в аэропортах, торговых центрах или других популярных общественных местах для людей, которым необходимо подзарядить свои разряженные устройства. Хотя эти зарядники кажутся лишь источником питания для вашего телефона, они скрытно загружают данные или запускают вредоносные программы на ваше устройство без вашего ведома. С 2012 года Apple и Google пытались снизить риск, требуя от пользователей подтверждения нажатия кнопки на их телефонах перед тем, как какой-либо компьютер или то, что выглядит как зарядное устройство, сможет получить доступ к файлам или выполнить код на телефоне.

Основой для смягчения является важный аспект протокола USB: в более простых терминах это означает, что к одному USB-порту может быть подключено только одно устройство (либо ‘хост’, либо ‘периферийное’ устройство) одновременно. Для мобильных телефонов это значит, что они могут выполнять роль хоста или периферийного устройства, но не обоих одновременно.

- Подключите устройство к другому концу шнура USB — например, если пользователь подключает флеш-накопитель или клавиатуру. В этом случае телефон становится хостом, который имеет доступ ко внутренним ресурсам накопителя, клавиатуры или другого периферийного устройства.

- Играйте роль периферийного устройства, которое размещается на компьютере или в зловредном заряднике, что по парадигме USB является хостом, имеющим системный доступ к телефону.

Тревожное состояние безопасности USB-портов

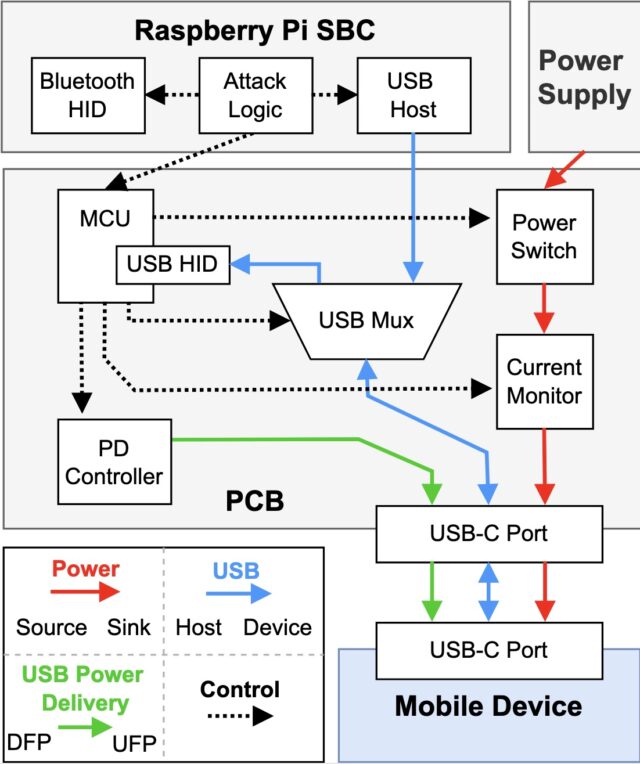

Исследователи из Грацского университета технологий в Австрии обнаружили недостаток в предположении о мерах безопасности: они показали, что USB-хосты могут самостоятельно одобрять запросы подтверждения. Это противоречит ранее существовавшему мнению, что USB-устройство не может одновременно работать как хост и периферийное устройство, делая предположение кажущимся верным. Тем не менее, существуют уязвимости в моделях доверия систем iOS и Android, которые можно манипулировать для обхода средств защиты безопасности. Затем исследователи разработали ChoiceJacking — метод атаки, впервые известный способом обойти защиту от juice-jacking.

Исследователи отметили в своей работе, которая будет представлена на симпозиуме по безопасности Usenix в Сиэтле в августе, что эти меры предосторожности основаны на предположении о невозможности вставки входных данных во время установления соединения с данными. Тем не менее, наши результаты показывают, что данное предположение неверно для реальных сценариев.

Исследователи продолжили:

Мы предлагаем универсальную стратегию атаки и три специфических метода атаки для Android и iOS, которые позволяют вредоносному зарядному устройству имитировать взаимодействия пользователя самостоятельно с целью создания своего соединения данных. Наши эксперименты с низкозатратным самодельным вредоносным зарядником показали значительные опасения относительно безопасности USB в мобильных системах. Даже несмотря на различную настройку USB стеков среди производителей, атаки ChoiceJacking успешно получили доступ к конфиденциальным файлам пользователей (таким как фотографии, документы и данные приложений) на всех протестированных устройствах от восьми различных брендов, включая шесть крупнейших по доле рынка.

В ответ на недавние открытия компания Apple внесла изменения в диалоги верификации при выпуске iOS/iPadOS 18.4 в прошлом месяце, теперь требуя аутентификацию пользователя через ПИН-код или пароль. Одновременно с этим Google обновил процесс подтверждения после выпуска версии 15 в ноябре, поскольку исследователи изучали атаки ChoiceJacking годом ранее. Исследователи подтверждают, что эти новые меры безопасности эффективно функционируют на полностью обновленных устройствах Apple и Android. Однако из-за разнообразия экосистемы Android многие устройства этой платформы до сих пор не обладают достаточной защитой от потенциальных угроз.

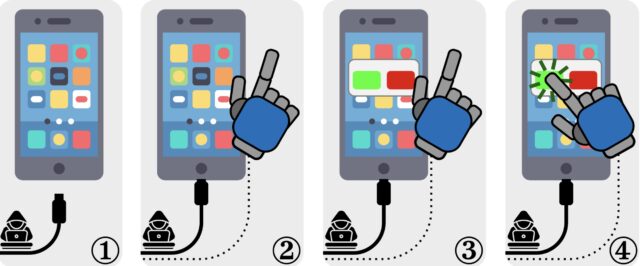

Вот три метода, обходящие защиту от ‘juice-jacking’, разработанную для Android и даже работающая против подобных мер предосторожности в устройствах Apple. Эти методы эксплуатируют роль зарядного устройства как хоста USB для запуска подтверждения на целевом устройстве.

Как технически подкованный человек, я столкнулся с тревожной ситуацией, когда некоторые атаки используют уязвимости в операционной системе устройств, позволяя зарядному устройству имитировать действия пользователя путем генерации ‘входных событий’. Эти события могут симулировать ввод текста или нажатие кнопок на экране, создавая впечатление, что я непосредственно взаимодействовал с ними. Со временем этот вредоносный зарядник получает два основных пути доступа к моему телефону: 1. Входной канал, дающий ему возможность неправомерно получить согласие на действия без моего ведома; 2. Путь для доступа к файлам, позволяющий забирать файлы с устройства.

Это клавиатура и хост одновременно

В этом варианте выбора зарядки (ChoiceJacking) аксессуар для зарядки сначала функционирует как USB клавиатура или другое периферийное устройство. Он передает клавиатурные входы через USB, включая простые нажатия клавиш ‘вверх’ или ‘вниз’, и даже сложные комбинации ключей, которые активируют конкретные настройки или открывают строку состояния. Таким образом, он обходит меры защиты от джузжаккинга, разработанные Apple и Google.

Как наблюдатель я заметил, что устройство инициирует Bluetooth соединение с компактной клавиатурой, спрятанной внутри обычной на вид зарядки. Эта зарядка, в свою очередь, использует технологию Power Delivery через USB-C, позволяющую передавать энергию между устройствами на основе сообщений, которыми они обмениваются по механизму Data Role Swap.

Теперь, когда зарядное устройство выступает в роли хоста, оно инициирует запрос на доступ к файлам. В то же время зарядное устройство продолжает работать как периферийное устройство, действуя как Bluetooth-клавиатура и подтверждая запрос на доступ к файлам.

Полные шаги атаки, предоставленные в статье Useunix, следующие:

1. Целевое устройство подключено к потенциально опасной зарядной станции. Экран устройства уже был разблокирован. 2. В удобный момент зарядное устройство выполняет операцию обмена ролями данных USB Power Delivery (PD). Устройство теперь работает как USB хост, а зарядное устройство — как USB входное устройство. 3. Зарядное устройство активирует Bluetooth (BT) путем отправки входных сигналов. 4. Через систему настроек Bluetooth зарядное устройство делает устройство обнаруживаемым. 5. Зарядное устройство передает себя в качестве входного устройства BT. 6. Путем непрерывного сканирования для новых обнаруживаемых устройств Bluetooth, зарядное устройство находит адрес BT мобильного устройства и инициирует сопряжение. 7. Используя входное устройство BT, зарядное устройство подтверждает запрос на парирование, который появляется на мобильном устройстве (диалог Yes/No). Входное устройство BT теперь подключено. 8. Зарядное устройство выполняет еще одну операцию обмена ролями данных USB PD. Теперь оно является USB хостом, а мобильное устройство — USB устройством. 9. В качестве USB хоста зарядное устройство устанавливает соединение с данными. 10. Через входное устройство Bluetooth зарядное устройство подтверждает собственное соединение по данным на мобильном устройстве.

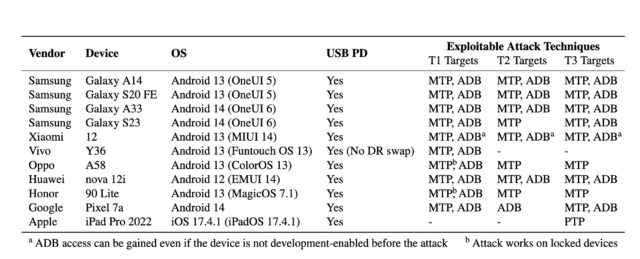

Этот метод эффективен против всех телефонов из 11 протестированных, за исключением Android-устройства на базе Vivo Funtouch OS, которое не полностью соответствует протоколу USB Power Delivery и поэтому не уязвимо в полной мере. Для оставшихся десяти устройств требуется приблизительно от 25 до 30 секунд для установления Bluetooth соединения, однако это время может варьироваться в зависимости от конкретного целевого телефона. После подключения злоумышленник получает как чтение, так и запись файлов, хранящихся на устройстве, пока оно остается подключенным к зарядке.

Два дополнительных способа взлома Android

Оставшиеся члены группы ChoiceJacking сосредотачивают свои усилия на обходе мер защиты от Juice Jacking, реализованных Google в Android. Одним из методов, которые они используют, является использование вредоносного зарядного кабеля для активации протокола открытого доступа Android, что позволяет USB-устройству функционировать как устройство ввода после получения специфического сообщения, переводящего его в режим аксессуара.

По сути правила для USB-хоста (такого как устройство на Android) в режиме аксессуара заключается в том, чтобы перестать реагировать на другие функции USB, например передачу фото/видео или файлов по специфическим протоколам. Однако во время тестирования все устройства игнорировали это правило и принимали определённые сообщения даже не находясь в режиме аксессуара. Эта несогласованность может быть использована зарядными устройствами для выполнения автономных действий, обычно требующих подтверждения пользователя.

Остальная техника, называемая ChoiceJacking, использует преимущество расового условия в системе обработки ввода Android, перегружая ее тщательно разработанной серией команд ввода. Эта система собирает каждую команду в очередь и обрабатывает их последовательно, ожидая завершения всех предыдущих событий ввода перед обработкой новых.

Исследователи отметили, что когда процесс обрабатывает событие со слишком сложной логикой, это может вызвать задержки в диспетчеризации событий для всех остальных процессов или глобальных обработчиков событий из-за этой сложности.

Они отметили, что вредоносное зарядное устройство может воспользоваться этим путем первоначального представления себя как периферийного устройства USB и заполнения очереди событий специально разработанной последовательностью ключевых событий. После этого оно переключает интерфейс USB для работы в режиме хоста, пока жертва все еще обрабатывает события от злоумышленника. В результате эти события побудят пользователя к подтверждению подключения данных к вредоносному зарядному устройству.

В статье UseNix представлена матрица, показывающая какие устройства в рамках исследования уязвимы к конкретным типам атак.

Удобство пользователя важнее безопасности

В недавнем электронном письме исследователи заявили, что решения, внедренные Apple и Google, эффективно предотвращают атаки ChoiceJacking на устройствах iPhone, iPad и Pixel. К сожалению, многие Android-устройства, произведенные другими производителями, все еще подвержены риску, так как они не обновились до Android 15. Кроме того, некоторые Android-устройства, особенно модели Samsung с интерфейсом One UI 7, не включают новые требования аутентификации даже при работе под управлением Android 15. Этот недосмотр делает эти устройства уязвимыми для атак ChoiceJacking. В письме главный автор Флориан Драхсбахер объяснил эту ситуацию.

Несмотря на то что мы уведомили производителей устройств об этой уязвимости более года назад, кажется, многие устройства все еще подвержены атаке. Возможная причина задержки в решении данной проблемы заключается не только в простой программной ошибке; проблема глубоко интегрирована в USB-модель доверия мобильных операционных систем, делая изменения сложными и потенциально отрицательно влияющими на пользовательский опыт. Для устранения уязвимости требуется проверка личности пользователя сверх простого подтверждения «да» перед предоставлением доступа к файлам через USB, что неизбежно замедляет процесс, объясняя осторожность производителей.

Основной риск, связанный с ChoiceJacking, в основном касается устройств Android, на которых включена отладка по USB. Эта функция обычно активируется разработчиками для устранения неполадок приложений, но также используется не-разработчиками по различным причинам: установка приложений с компьютера, получение прав суперпользователя (rooting) устройства для изменения операционной системы, передача данных или даже восстановление заблокированных телефонов. Для активации режима отладки по USB пользователи должны включить переключатель в разделе Настройки > Система > Параметры разработчика.

Если USB-отладка активирована на устройстве, неавторизованный пользователь (ChoiceJacking) может использовать эту функцию для получения доступа к командной строке с помощью Android Debug Bridge. После успешного входа злоумышленники могут устанавливать приложения, исследовать файловую систему и выполнять вредоносные бинарные файлы – привилегии, значительно превосходящие те, что предоставляются протоколами передачи изображений и медиа-трансфера, которые лишь обеспечивают разрешения на чтение и запись системных файлов.

Уязвимости отслеживаются как:

- CVE-2025-24193 (Apple)

- CVE-2024-43085 (Google)

- CVE-2024-20900 (samsung)

- cve-2024-54096 (huawei)

Представитель Google сообщил, что уязвимости в Android 15 были исправлены; однако они не обсудили совместимость этой обновленной ОС или новой функции аутентификации с устройствами других производителей, поскольку некоторые из них могут не поддерживать новую систему. Apple решила не предоставить комментарий для данной статьи.

Вполне возможно, что предупреждения об использовании общественных зарядных станций на некоторых устройствах Android и старых моделях iPhone вновь всплывут из-за потенциального риска атак под названием ‘juice-jacking’. Эту новую озабоченность вероятно разделяют федеральные власти, технические эксперты, СМИ и местные органы самоуправления штатов, которые долгое время рекомендовали пользователям телефонов избегать общественных зарядных станций по соображениям безопасности.

В моем отчете за 2023 год я обнаружил, что большинство предупреждений о явлении под названием ChoiceJacking были преувеличены и необоснованны, так как не было известных случаев подобных атак в реальной жизни. Тем не менее, пользователям Android, которые не соответствуют последним требованиям аутентификации Google, рекомендуется избегать общественных зарядных станций для обеспечения безопасности.

Смотрите также

- 7 лучших чехлов для Apple iPhone 16 Pro Max 2024 года

- Разблокируйте DeepSeek: обойдите цензуру за 10 минут!

- Обзор MobLand (сериал — 2025) — Похоже, у нас развивается ситуация.

- 20 лучших циферблатов Samsung Galaxy Watch, которые вам стоит использовать

- Моторола Мото G75 5G

- Спойлеры к журнальному столику: какую тревожную сцену все постоянно упоминают?

- LG OLED55G4

- Poco X7 Pro против Poco X6 Pro: что нового в обновлении 2025 года?

- Обзор Nest Thermostat 2024: великолепное четвертое поколение

- OnePlus 13R

2025-04-28 14:56